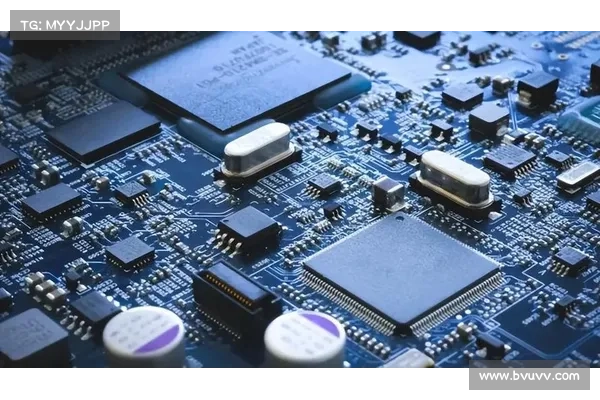

RISCV平台新发现的安全漏洞

关键要点

RISCV平台在某些CPU硬件中发现了新的安全漏洞,名为“GhostWrite”。该漏洞可能允许攻击者提取内存内容,面临私钥和登录凭证被泄露的风险。修复该硬件缺陷可能带来高达50的性能损失。在2024年拉斯维加斯举行的黑帽美国安全会议上,来自德国CISPA亥姆霍兹信息安全中心的两位研究人员向与会者介绍了他们发现的名为“GhostWrite”的新漏洞,该漏洞存在于某些CPU的硬件中,攻击者可以利用这个漏洞提取内存内容。

[获取黑帽美国最新动态,请访问我们的黑帽美国2024特别报道页面。]

尽管RISCV架构尚未如专有的x86和ARM架构那样普遍,但由于其开放的性质以及允许社区参与和协作的设计模型,RISCV在CPU市场中取得了进展。

除了嵌入式和微型计算机市场外,RISCV芯片最近也出现在笔记本电脑和云服务器中。

“RISCV是开放和社区驱动的,每个人都可以贡献和提出功能,”CISPA研究员Fabian Thomas解释道。

“它是免费的,每个人都可以生产CPU。”

但是,随着关注度的提升,更多的眼光聚焦在这一架构上,其中包括那些安全研究人员和黑客,他们的目标是发现利用芯片缺陷的方法。

CISPA团队表示,早在今年,他们就在中国芯片制造商THead生产的一系列CPU中发现了一个漏洞,这些CPU用于笔记本电脑和裸金属云服务器。

如果被攻击,黑客可以利用这个漏洞提取CPU中的内存内容,从而危及私钥和登录凭证的安全。

GhostWrite漏洞的根源在于某些RISCV处理器如THead C910管理CPU对内存访问的方式。在正常情况下,安全检查和扩展会介入,防止进程访问对其操作不必要的物理内存部分。

然而,在GhostWrite漏洞的影响下,恶意进程如恶意软件应用可以操控虚拟内存表,切换对特定物理内存地址的访问而不被检测到。

这使得攻击者几乎可以随意提取内存内容。

研究团队指出,与之前的Rowhammer漏洞等攻击不同,GhostWrite不需要物理接触到芯片,且完整的利用可以在相对较短的时间内完成,使得在现实世界中的攻击变得可行。

小牛加速器官方更糟糕的是,修复这一硬件缺陷将导致严重的性能损失。研究人员估计,禁用特定扩展以阻止攻击可能导致CPU的指令集损失多达50,这将显著限制性能和功能的访问。

[获取黑帽美国最新动态,请访问我们的黑帽美国2024特别报道页面。]